Googleから「[ご対応のお願い] 安全な OAuth アクセス対応のアプリに切り替えてください」といったメールを受信している方は切り替え対応が必要になります。

メールによると「Google Workspace アカウントでは、2024 年 9 月 30 日より、OAuth を使用しているアプリへのアクセスのみが許可されます。パスワードベースのアクセスはサポートされなくなります(アプリ パスワードの例外を除く)。POP と IMAP は引き続きサポートされ、OAuth を使用するアプリでは今後も有効にできます。」とのことですのでOAuthに対応していないメーラー(例えばOutlook2013など)をお使いの方は切替の準備を始めてください。

とくにGoogle Workspace(旧G Suite)やMicrosoft Exchangeといった法人向けのメールシステムでは、すでにOAuthの利用が推奨されている状態です。

この記事ではおもに法人でのメールシステム上でのOAuth対応について、以下のとおり解説します。

- OAuth2.0の概要としくみ

- OAuthの導入に向けた、Google Workspace(旧G Suite)やMicrosoft Exchangeの動向

- OutlookにOAuth対応のメールアカウントを設定する手順(2種類)

↓PCトラブルなど社内IT環境にお困りなら↓

Gmailである日エラーメッセージが出て送受信が出来なくなる

2022年5月30日にGmailではPOP・IMAP・SMTPなどの基本認証方式でのメールの送受信がとうとう廃止されました。

GmailをOutlookから利用していてある日突然エラーメッセージ「次のサーバーのアカウント名とパスワードを入力してください」が出て送受信が出来なくなる現象が発生しています。

従来のPOP・IMAP・SMTPでのメール送受信は出来ませんので改めてOAuth2という認証方式で設定し直さないといけなくなりました。

有料版Google WorkspaceはまだPOP・IMAP・SMTPなどの基本認証方式に対応していますが、使えなくなるのは時間の問題です。移行の準備をしておきましょう。

↓PCトラブルなど社内IT環境にお困りなら↓

Google WorkspaceやExchange Online(365)の新しい認証方式:OAuth2.0

Google Workspace(旧G Suite)やMicrosoft Exchange Online(Microsoft365)において、POP3やIMAP、SMTPは今後、継続しての利用が難しくなってきました。

POPやIMAP、SMTPには、認証情報の盗難や中間攻撃(マンインザミドル)にあいやすい特徴があるためです。

抜本的なセキュリティ対策として、GoogleやMicrosoftなどメールシステムのベンダー各社では、よりセキュリティの高い「OAuth2.0」を採用・推奨しています。

↓PCトラブルなど社内IT環境にお困りなら↓

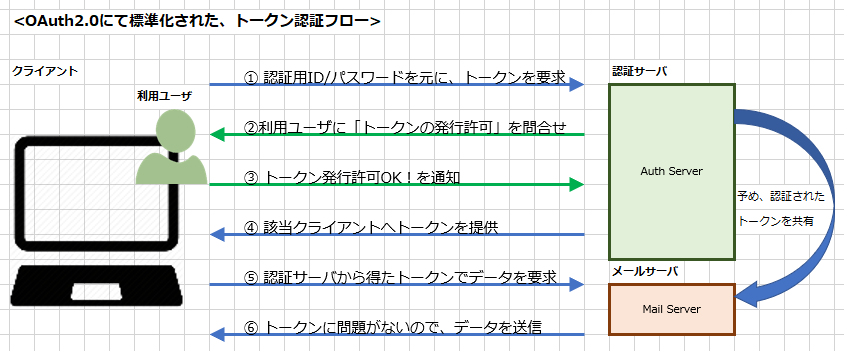

POP・IMAP・SMTPとOAuth2.0の大きな違い:「認証サーバー」と「アクセストークン」

従来の「基本認証」と呼ばれているPOP・IMAPと、OAuth認証とを比較し、違いを見ていきましょう。

OAuthでは従来のしくみに加え「認証サーバー」と「アクセストークン」を採用し、セキュリティを確保しているのが大きな違いです。

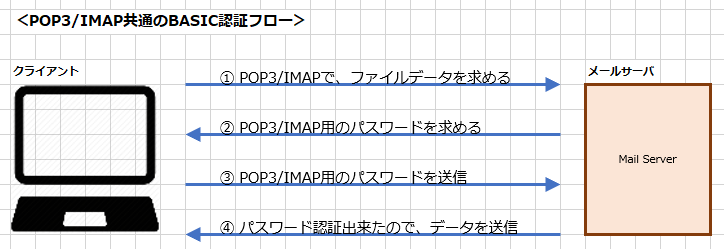

POP・IMAP・SMTPプロトコルの脆弱性

以下にPOP3/IMAP/SMTPの認証フロー(基本認証・BASIC認証)を図解します。

POPやIMAP、SMTPの利用時には、クライアントがメールサーバーへ受信メールを要求する際に、メールサーバー本体からパスワードを要求されます。

上図①~④のフローには、以下のような脆弱性があります。

- 単一の通信元・通信先で実施される

- ID/パスワードなどの認証フローが、暗号化されないままパケットに乗って運ばれる

攻撃側から見ると「目標が決まっており」「タイミングと条件によっては、安直にパケットスニッファをしかけられる」という、脆弱性のある環境でした。

OAuth認証では「認証サーバー」と「アクセストークン」でセキュリティが確保される

基本認証とOAuth 2.0の大きな違いは、以下の2点です。

- 認証先はメールサーバーではなく、認証専用のサーバー(認証サーバー)となる

- メールサーバーとのやりとりに、アクセストークンが必要となる

認証サーバーは、IDとパスワードで認証したクライアントに対し、「このクライアントへのトークン配布を許可してよいか?」確認通知を送ります。

確認通知の代表的な送り先は、以下のとおりです。

- 該当IDを持つユーザの携帯電話

- あらかじめ登録しておいたE-mailアドレス

- ブラウザ経由の通知

たとえばGmailで2段階認証をするときに送られる、認証コードの通知メールや、SMSでのテキストメッセージが、上記の確認通知にあたります。

送られてきた確認通知を、本人が認証コードの入力によって許可した場合のみ、クライアントにアクセストークンを付与します。

クライアントは認証サーバーからもらったアクセストークンをもとにサーバーへ問い合わせ、データを受領するというわけです。

↓PCトラブルなど社内IT環境にお困りなら↓

OAuth2.0のセキュリティと、導入すべき理由

OAuth2.0として標準化された認証機構には、下記のような多くの強みがあります。

認証サーバーとメールサーバーが分離されており、攻撃を受けにくい

認証サーバーとメールサーバーが同じ場合、認証のフローやデータのやりとりが盗聴される確率が高くなります。

OAuth2.0ではデータサーバーと認証サーバーとが切り離されるため、セキュリティリスクが格段に軽減されました。

アクセストークンは、いつでも廃止/更新できる

アクセストークンも外部に漏れれば、データ盗聴などの被害にあう可能性は十分あります。

しかしアクセストークンはIDやパスワードと違い、いつでも破棄や更新が可能です。

またアクセストークンは定期的に更新すれば新しいものへと入れ替わるため、「定期的にパスワード変更」するのに近い状態を保持できます。

アクセストークンの発行には、本人あてに送られた認証コードが必要

OAuthでのID/パスワードによるログイン時には、認証サーバーからユーザー本人のE-mailアドレスや携帯電話へのショートメッセージあてに認証コードが送られます。

そしてアクセストークンの発行時には、認証コードの入力が必須となります。

詐称をたくらむクラッカーはアクセストークンを取得できないため、OAuthでの認証はなりすまし対策に有効です。

↓PCトラブルなど社内IT環境にお困りなら↓

メールシステムにおける、OAuth2.0の今後の運用

POP/IMAP/SMTPにかわりOAuth2.0が主流になると、Google Workspace(G Suite)やMicrosoft Exchangeにおいても、サーバー/クライアント間の認証機構が大幅に切り替わります。

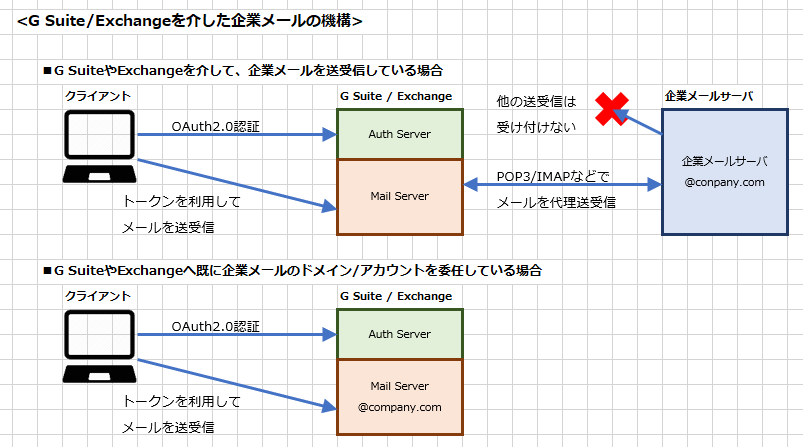

OAuth認証を採用したメールシステムへの切り替え例

下記に、企業のメールシステムにおける切り替え例を2つ図解しました。

- Google WorkspaceやMicrosoft Exchangeを利用し、企業メールを送受信している場合

- Google WorkspaceやMicrosoft Exchangeに、すでに企業メールのドメイン/アカウントを委任している場合

上記の図では2パターンを用意しましたが、企業が採用しているメール機構はこの限りではありません。

OAuthでのアクセストークンの運用方法

OAuthを採用する際には、Google WorkspaceやMicrosoft Exchangeが発行したアクセストークンが必要になります。

このアクセストークンをどのように運用するかが、運用管理上の課題です。

一般的な運用管理では、下記2パターンの運用が主に採用されています。

- アクセストークンは、管理者自らが発行し、提供する

- アクセストークンの利用に、社員のアカウントか、部署の共通スマホなどを用意し、各ユーザ認証の宛先とする

しかし現状では上記のどちらも、企業のスタイルに合わせるのが難しい状況です。

ベンダー各社のOAuth2.0対応状況

GoogleやMicrosoftは法人向けのグループウェアでOAuth2.0の採用を積極的に提案し、これまでの基本認証(POP・IMAP・SMTP)の廃止をアナウンスしています。

それぞれの基本認証廃止時期は、下記のとおりです。

■Google Google Workspace(旧G Suite) :2021年2月15日期限

https://gsuiteupdates.googleblog.com/2019/12/less-secure-apps-oauth-google-username-password-incorrect.html

■Microsoft Exchange:2020年10月31日期限

https://docs.microsoft.com/ja-jp/lifecycle/announcements/exchange-online-basic-auth-deprecated

クライアント側のメーラーも、上記期日以降の認証時には、必ずOAuth認証を求められてしまうわけです。

したがって上記のグループウェアを採用している企業は、OAuth2.0対応を早急に展開する必要があります。

注意:Outlookのバージョンは2019以上か365が必要

OAuthを使う場合、Outlookであれば2019以上のバージョン、その他のメーラーでもOAuth対応のものを用意する必要があります。

Outlook2016以前のバージョンは基本、OAuthに対応していません。

※Outlook2016の場合:MSIインストーラーを利用した、ボリュームライセンス版のOutlook2016は、OAuthに対応していません。

参考:サードパーティ製のメール クライアントで Gmail を設定する(Google)

↓PCトラブルなど社内IT環境にお困りなら↓

Outlook365で、OAuth認証対応のメールアカウントを設定する方法

アカウントやメールクライアントを用意しておけば、OAuth認証対応のアカウント導入手順はそれほど難しくありません。

本記事ではGmailアカウントを使い、Outlook365にOAuth認証対応のメールアカウントを導入してみました。

以下にご紹介する方法は、Microsoft365とOffice2019で有効です。

Office2016以前のバージョンでは基本、OAuth認証に対応していないため、Officeのアップグレードをご検討いただくことになります。

Outlook365にGmailアカウントを設定する2つの方法

OAuth認証できるGmailアカウントをOutlookに設定するには、以下2とおりの方法(手順)があります。

- Gmailアカウントに下準備をおこなってから、Outlookに自動認識させる方法

- Outlookの設定画面からGmailアカウントにアクセスし、設定をおこなう方法

1.では手順が2段階に分かれますが、「Gmailアカウントの下準備+Outlookにログインするだけ」とシンプルな手順となります。Outlookにまったくメールアカウントを設定していない場合には、この手順が便利です。

2.ではOutlookとGmailを連携させる手順の途中で、Gmailアカウントの設定をおこないます。すでに利用中のOutlookに、新しくGmailアカウントを追加する時に役立ちます。

1.Gmailアカウントに下準備をおこなってから、Outlookに自動認識させる方法

GmailアカウントにIMAPを利用できるよう設定してから、Outlookを起動しGmailアカウントを自動認識させます。

ここではGmailを例に説明いたしますが、他のOAuth認証方式でも同様の操作が必要です。

■Gmail側の設定

GmailアカウントでOAuth認証を利用するためには、GmailでIMAPを利用できるよう設定する必要があります。

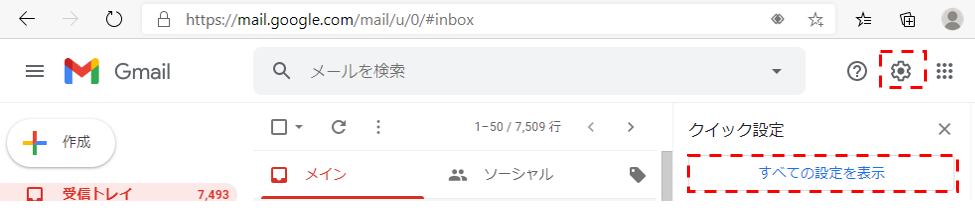

①Gmailを開きます。

右上の歯車(設定)ボタンを押し、「すべての設定を表示」を選択します。

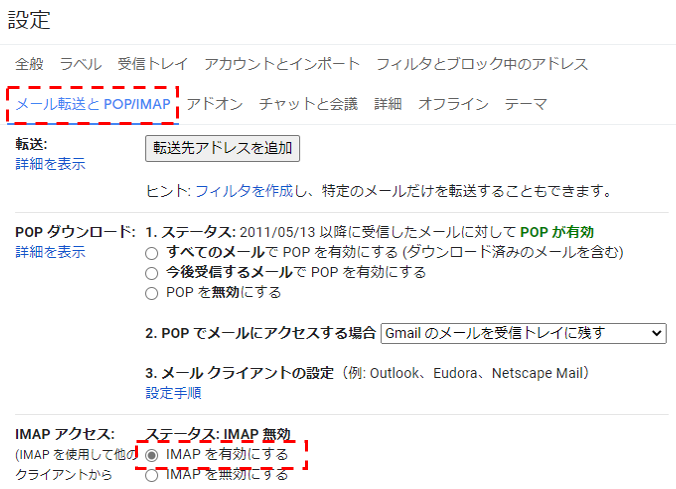

②「メール転送とPOP/IMAP」タブを選択します。

「IMAPアクセス」欄から「IMAPを有効にする」を選択し、設定変更をおこないます。

これで、GmailアカウントでIMAPが利用できるようになりました

■OutlookにGmailアカウントを連携させる手順

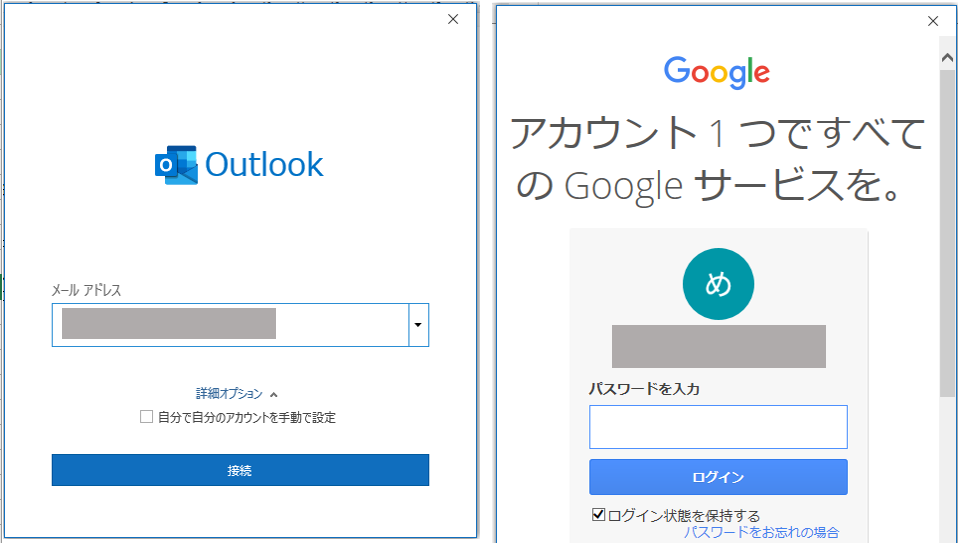

まだアカウントを設定していないOutlookを起動すると、下記のような画面が開きます。

①Outlookを起動します。

初回にメールアドレスを聞かれます。

こちらに、先ほどIMAPが利用できるよう設定したGmailアドレスを入力します。

②Gmailアカウントの対応パスワードを入力します。

Gmailアカウント対応のIMAP/SMTP設定については、Outlookが自動的に設定をおこないます。

以上で、OutlookでOAuth認証を使い、Gmailアカウントを利用できるようになりました。

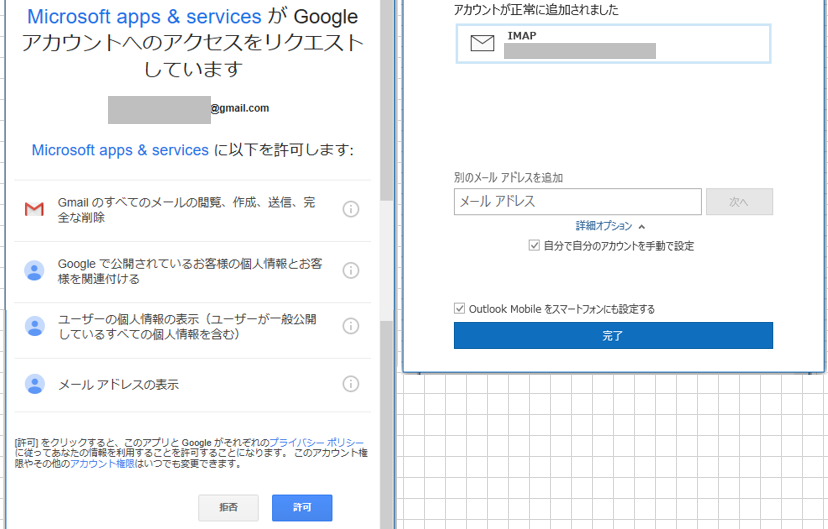

2.Outlookの設定画面からGmailアカウントにアクセスし、設定をおこなう方法

こちらはOutlookを起動した状態から、新しくGmailアカウントを設定する方法です。

■設定手順

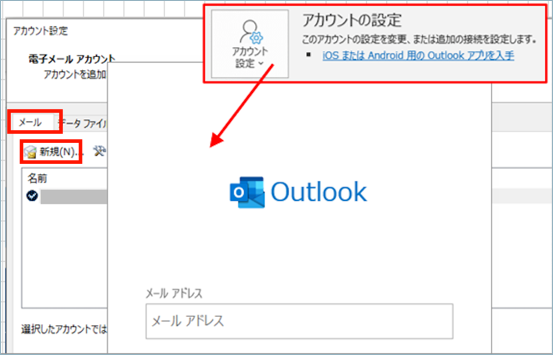

①Outlookを開きます。

メニューから「ファイル」→「情報」→「アカウントの設定」を開きます。

1.「アカウント設定」画面で「メール」タブを選択→「新規」を押します。

2. メールアドレスの入力欄がポップアップします。Gmailのアドレスを入力し「Enter」キーを押します。

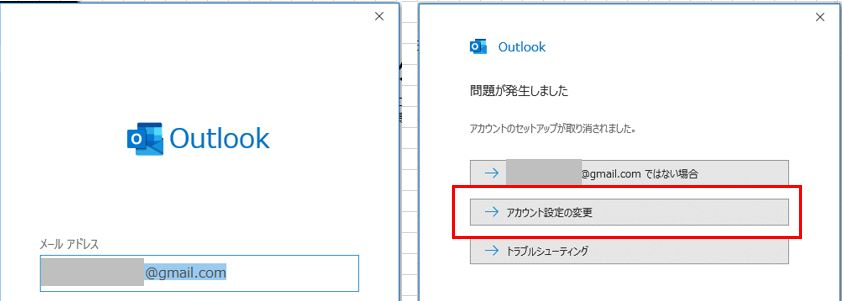

②次画面で「アカウント設定の変更」ボタンを押します。

③Gmail認証画面が表示されます。

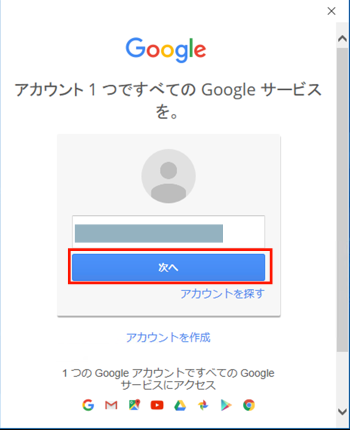

Gmailのアカウントとパスワードを入力し「次へ」ボタンを押します。

④Googleアカウントへのアクセスをリクエストする画面が表示されます。

画面右下「許可」ボタンを押します。

次画面で「アカウントが正常に追加されました」という通知が表示され、認証完了です。

以上のように、OAuth認証対応のメールソフトであれば、メールアカウントの導入手順はそれほど煩雑ではありません。

↓PCトラブルなど社内IT環境にお困りなら↓

まとめ

メールの送受信手順において、従来のPOPやIMAP、SMTPはなじみの方法でした。

しかしセキュリティ上の問題からベンダー各社でOAuthが導入される流れになっており、POPやIMAP、SMTPは今後利用できなくなると考えられます。

とくにOutlookをご利用の場合、2010, 2013, 2016など古いバージョンではOAuth認証を利用できないため、バージョンアップなど早急な対応が必要です。

従来通りPOP3やIMAPでメールの送受信したい場合は以下のページをご参考ください。

メール設定に関わる関連記事

その他メールトラブル記事

↓PCトラブルなど社内IT環境にお困りなら↓

どうしてもうまくいかない時は

インターネットで検索して色々な方法を試してみたけどうまくいかない…

とげおネットまで

お気軽にご相談ください!!

電話・メールフォームから

お問い合わせください!

▼ ▼ ▼

とげおネットでは

出張サポートにて

お力になれます!