Eメールは今なお有効なコミュニケーションツールとして活用されていると思いますが、一方でダイレクトメールや迷惑メールによって、日々メールボックスが圧迫されている方も多いのではないでしょうか。

総務省の調査によれば、Eメールは1日に約14億通送信されますが、そのうち約5億通(約40%)は受信者にとって有用ではない「迷惑メール」であるとされています。Eメールが主要なやりとりだった10年前に比べれば、現在はEメールに変わるチャットツールも増えてきているので、総数・割合ともに減少しつつはありますが、迷惑メール対策がなければ今なおEメールは不便な状態と言えるでしょう。

Eメールを取り巻く利用者保護サービス・各種法律の整備も進んでいます。しかし、世界中から届く迷惑メールを日本国内の法律だけで制御することは困難です。また、各種検出サービスの精度は高いとはいえ、誤検知の可能性もゼロではなく迷惑ではないメールが迷惑メール化していた(されていた)ことで、混乱した経験もあるのではないでしょうか。

このように、迷惑メールの取扱いは、ある程度の利便性を犠牲にしながらも、他のセキュリティ対策同様、いたちごっこや後追いによる対策が長年続いてきました。

ところが、2024年2月、大きな転換点が生まれそうです。

↓PCトラブルなど社内IT環境にお困りなら↓

普通のメールなのに”迷惑”メール化!?

迷惑メールは社会的に大きな問題となっていることを踏まえて、Gmailは、2024年2月以降Eメール受信に対する認証要件を厳格化することを通知しました。

このGmailの動きに合わせて、Yahoo!メールも同様の要件を実施すると告知しており今後さらに他のメールサービスも追従する可能性が高いです。

GmailやYahooメールを使っている方にとっては、迷惑メールが届きにくくなるというメリットがありますが、注意いただきたい点は、Gmailの示す認証要件を満たさないと、迷惑メールではないのにメールが送達できなくなる可能性があるので、Gmailへメールを送信するすべてのメールサーバが、Gmailの要件を満たすように構成する必要があります。

簡単に整理:2024年2月からGmailが定める要件

Gmail側が提示した「メール送信者のガイドライン」は、2023年10月に発表されました。簡単に整理すると、以下の通りです(2023年12月現在)

<すべてのGmailへの送信メールに対して>

- メールの送信元が適切であり、なりすましの可能性がないこと(送信元ドメイン認証)

- セキュアな接続(TLS)によってメールが送信されていること(※2023年12月新たに追加)

- 送信したメールアドレスの迷惑メール率がGmailの定める値以下であること

- メールの規格に適切に準拠していること

- メーリングリストなどの転送の場合は適切なルールに基づいていること(ARCヘッダーの追加)

<1日当たり5000件以上のメールをGmail宛に送信するメールに対して>

- 上記「すべてのGmailへの送信メールの条件」を満たす

- ダイレクトメールの送信者は、送信元ドメイン認証設定が必須

- メール配信サービスを実施している場合、ワンクリックで登録解除できるリンクが本文中に表示されている

今回Googleが提示した認証要件の一つである「送信元のドメイン認証設定」は、以前からEメールにおけるベストプラクティス(実施することが望ましい対応)のため、すでに実施済みのケースも多いかもしれません。

2024年2月までにGmailの要件を満たさないとどうなる?

このGmailの声明は、Gmailの利用者に対してではなく、Gmail上のサーバにEメールを送信しようとする人たち全てに対する宣言であり、もしこのルールを守らず送信されたメールは、Gmail側は迷惑メール・不配として処理してしまう可能性があります。

実際の運用での厳格化は2024年6月開始とのことですが早めに対応されたほうが良いでしょう。

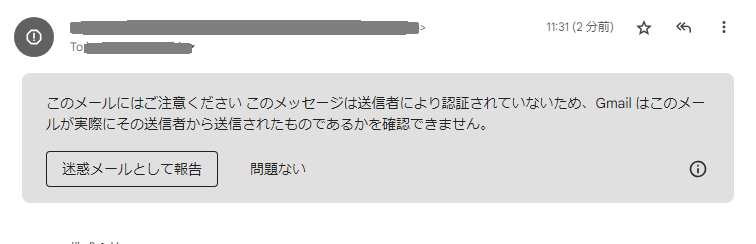

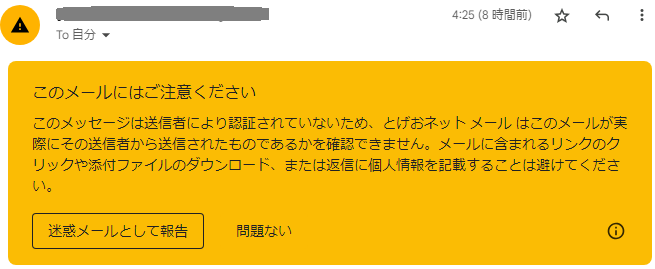

現時点でも、迷惑メールの疑いがある場合は、下記画像のようにGmail側からの示唆が表示される場合があります。正当なメールなのに迷惑メールとして報告されてしまうのは嫌でしょう。

Gmailの注意喚起メール(送信ドメイン認証できなかったメール)

Gmailの注意喚起メール(送信ドメイン認証できなかったメール)

このメッセージは送信者により認証されていないため、とげおネット メール はこのメールが実際にその送信者から送信されたものであるかを確認できません。メールに含まれるリンクのクリックや添付ファイルのダウンロード、または返信に個人情報を記載することは避けてください。

現時点では、すぐに迷惑メールフォルダには飛ばず、このようにアラートが表示されていますが、2024年2月以降は、断りなくそのまま迷惑メールと判断されてしまう可能性が高くなります。

この対応はGoogle Workspaceにも適用されるので、単純にドメインが「@gmail.com」の個人ユーザだけが対象というわけではありません。Google Workspaceは多くの企業で導入されており、おそらく皆様の関係先・取引先でGmailを少なからず使っているのではないでしょうか。それであれば、対策をすることは不可避となります。

前述の通り、この方針は他のメールプロバイダーも追従する可能性があるので、ベストプラクティス(対応が望ましい)ではなく、デファクトスタンダード(対応すべき)となっていく可能性も十分高いといえます。

↓PCトラブルなど社内IT環境にお困りなら↓

Gmailが求めている対策の詳細

ここでは、Gmailがそのような方針を定めたことで、何がより良くなるのか、技術的な部分を説明いたします。

送信元ドメイン認証設定とは

Eメールの仕組みは、インターネットよりも前から存在するルールをベースに構築されており、残念ながら今の時代ではかなり脆弱です。画面上に見えるメールアドレスを変えるだけではなく、適切な通信経路上で乗っ取り・搾取・改ざんができてしまう可能性もあります。

こういった脆弱性を補強する形でメールの信頼性を保証する仕組みの一つが、送信元ドメイン認証です。これを行うことで、なりすましのメールを届きにくくするのと同時に、自社のメールが適切な場所から送信されたことを証明することができます。

ドメイン認証設定の具体的な手法を簡単に紹介します。

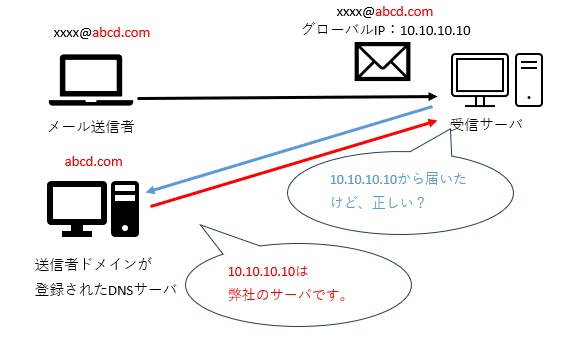

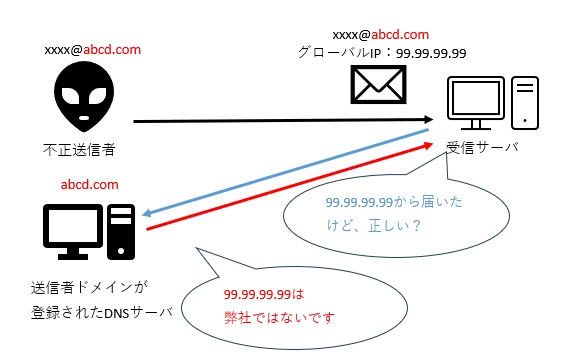

SPF(Sender Policy Framework)

メールアドレスと、送信したサーバの「IPアドレス」が一致するかどうかをDNSに問い合わせることでメールの適切性を判断する仕組みです。

メールの@より右側はドメインと呼ばれ、ドメインは全世界どこであってもDNSサーバを通じてIPアドレスに変換することが可能です。送信されるメールのドメインが、登録されているIPアドレスから発信されていれば正しいメールであり、異なるIPアドレスから発信されたのであればなりすましの可能性が高いと判断できます。

SFP:メールを送信したサーバのIPアドレスがDNSサーバの登録と一致する

SFP:メールを送信したサーバのIPアドレスがDNSサーバの登録と一致しない

登録されているドメインに対して、DNSサーバ上の「SPFレコード」にメールサーバのIPアドレスも登録されていることで、この認証をクリアすることができます。

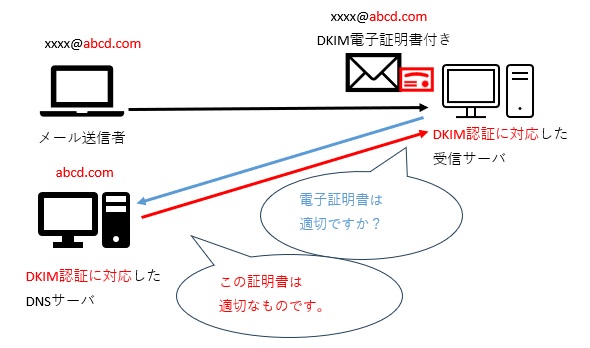

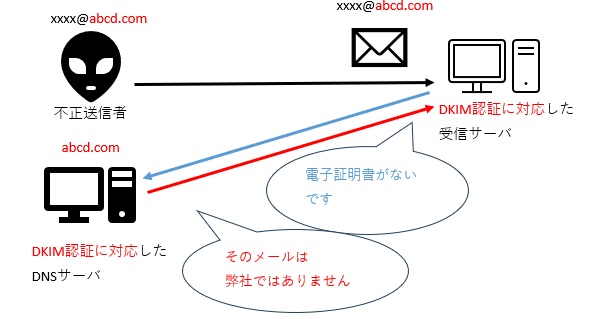

DKIM(DomainKeys Identified Mail)

SPFでもなりすましへの対処が可能ですが、例えば一時的な出向や外部常駐などによってメールを転送するようなケースでは誤反応を起こす可能性があります。DKIMでは、送信するメールに電子証明書を含ませて、受信側は電子証明書の適切性をDNSサーバに問い合わせるという手法でより確実な認証を行います。

DIKM:メールの電子証明が送信サーバの登録と一致する

DIKM:メールの電子証明が送信サーバの登録と一致しない

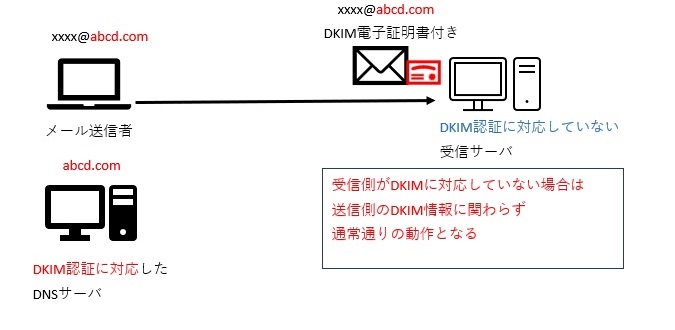

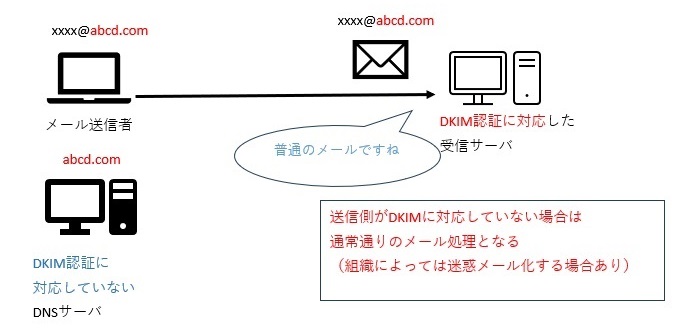

DKIMを成立させるためには、受信側・送信側双方がDKIMに対応した構築をしていること、送信者側のメールサーバを登録しているDNSサーバに電子証明を利用するための公開鍵情報を事前に設定しておくなどの対応が必要です。

送信者だけ・受信者だけが対応していても片手落ちになってしまう点に注意が必要です。

DIKM:受信側がDKIMに対応していない

DIKM:送信側がDKIMに対応していない

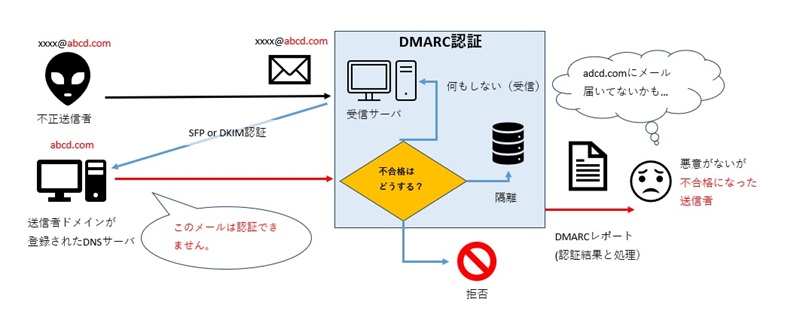

DMARC(Domain-Based Message Authentication,Reporting and Conformance)

前述のSPF、DKIMをさらに補強する仕組みとしてDMARCが存在します。

SPFとDKIMはそれぞれなりすましやスパムメールへの対策として有用ではありますが、それぞれ「認証に失敗した」場合についての考慮はありません。あくまで、一致しているか、そうでないかの判定手段にすぎません。

DMARCは、SPFやDKIMの認証を通過できなかった場合について、以下のような仕組みがあります。

- 認証失敗時の対応を定義することができる(何もしない・隔離する・拒否する)

- 受信者側の対応結果レポートを受け取ることができる(認証の結果・認証失敗時の受信者側の対処)

DMARC認証の仕組み(アクション指定・レポート)

DMARCはGoogle Workspaceで運用できる他、メールサービスのオプションとして提供している場合もありますし、難易度は高いですが現在利用しているメールサービスとドメインサービスから独自に設定して定義することも可能です。現在利用しているメールサービスでDMARCが対応可能かどうかは、メール提供業者にご確認ください。

↓PCトラブルなど社内IT環境にお困りなら↓

2024年2月に向けて、何をしていけばよいかの整理

技術的な部分はともかく、2024年2月に向けて、何をしていかなければいけないかの具体的な部分をいくつか紹介します。

共通の注意点…2024年2月の迷惑メールフォルダに注意する

Gmail利用者含む、すべてのメール利用者は、2024年2月直後に迷惑メールフォルダに少し注意を払う必要があるかもしれません。迷惑メールではないはずのメールが迷惑メール化していたり、送ったはずのメールが届いていない可能性があります。

重要度によっては、多少手間ですが、メールが届いたことの確認を、電話など別の経路で行うなどしましょう。送ったメールが届いたか、送られたメールが正しく届いているかの確認は、しばらくは必要となってしまうかもしれません。

迷惑メール化している、メールが届いていないというのは、相手側が気づいていない可能性があるので、その状態に気づいたら、速やかに伝えるようにしましょう。

Gmail、Outlook、Yahooメールなどのクラウドのメールサービス利用者

Gmail、Outlook(Microsoft365)、Yahooメールなど、クラウドサービスで提供されているメールを利用している場合は、基本的に何もする必要はなさそうです。

唯一あるとすれば、上記の「共通の注意点」で示したように、手元に届くはずのメールが届いていない・迷惑メール化していることの確認を注意深く行っておきましょう。

なお、クラウドメールサービスの「迷惑メール」は、通常30日後には自動で削除されてしまいますのでその点も注意しましょう。

携帯電話のキャリアメール

携帯電話契約時に、キャリア(docomo、au、softbankなど)からもらったメールアドレスを利用している場合についても、キャリアによって対処されますし、プロバイダメールほど利用者側に権限は持てないので、対処は不要です。

一部注意が必要なのは、はるか昔に取得したキャリアメールアドレスが規格外となっているケースがあります。

- 「.」が2つ以上連続する

- @の前に「.」がある

このような規格外となるメールアドレスの登録は、現在できない仕組みとなっていますが、一部の携帯電話キャリアでは黎明期に許可してしまっていたことがありました。この事を含めたメール規格の順守が、今回のGmailの示したポリシーにも含まれています。

ただし、こういったメールアドレスを使っている場合は、今現在もメールが届かない、登録メールアドレスとして利用できない等の不具合を既に抱えていると思いますので、直ちにメールアドレスを修正することを強くお勧めします。

プロバイダの提供するメールサービス利用者

Google WorkspaceやMicrosoft365などのサブスクリプションサービスではなく、プロバイダの提供するメールサービスを利用している場合、必要に応じて、利用しているメールプロバイダの案内を確認したり、問い合わせをしてみましょう。場合によっては、利用者側で設定の変更しなければならない可能性があります。

<例:OCNの場合>

なお、プロバイダメールを利用しているが、独自ドメインを登録し、DNSサービスを自社で設定している場合は、SPFレコードの更新が必要な可能性があります。

具体的には、プロバイダメールは通常メールアドレスの@より左側ドメイン部分はプロバイダのアドレス(~.ne.jp)が入るはずですが、ドメインが自社の会社名(~.co.jp、~.com)にしている場合は、DNSサービスを利用している可能性が高いです。

メールサーバを自社で運用している場合、自社ドメインのDNSを独自に設定している場合

メールサーバを独自に構築して自社で運用している場合、Amazon SESやAmazon WorkMailなどのIaaS上のメールサービスを構築している場合については、今回のGmailの要件を満たしているかどうかを独自に確認し、不足があるなら設定変更が必要です。また、これらメールサーバーを運用するにあたっては自社独自ドメインを取得しDNSサーバへの登録を行っていると思いますので、DNSサーバ側のSPFレコードの追加などの対応も必要となります。

DMARCのワンストップサービスを提供しているケースもありますので、必要であればこれらのサービスの利用開始も検討してみるのもよいでしょう。ただし、2024年2月までに間に合わない場合は、DMARCの導入リードタイムに間に合わない可能性もあるため、まずはDNSレコードを適切に設定するところまでは急ぎ対応をすべきです。

現在は、クラウドメールサービスが便利なため、これから自社でメールサーバ運用を開始するというケースはほとんどないとは思いますが、自社でこれからメールサーバを構築する計画なのであれば、初期構築時にSPFの設定は必須、DKIMやDMARCの導入検討も必要と考えてよいでしょう。

大量のダイレクトメールを送っている場合

1日に5000通以上のメールを送信する場合は、「From(差出人)」メールアドレスの送信ドメイン認証が必須となります。ダイレクトメールやメルマガ送付を、通常利用のメールサーバではなく、別の代理サーバで送信しているなどの運用をしている場合は注意が必要です。

また、同じく5000通以上のメールを送信するようなダイレクトメールでは、Gmailでは「ワンクリックでの配信停止可能なリンク」の設置が求められ、それがないと迷惑メールとなります。

日本では「特定電子メール法」によって、メルマガやダイレクトメールには配信停止の手続きが可能なリンクを載せることを必須としています。しかし、Gmailでは単なる配信停止リンクの誘導ではなく、メールの拡張ヘッダーである「List-Unsubscribe」が含まれることを要件としています。

また、メールを受信した人が「これは迷惑メールである」とGmail上で指定されてしまうメールアドレスも、迷惑メールとなる可能性が高いです。あまり効果のないダイレクトメールを送信し続けていないかどうか、一度見直しをかける必要があるかもしれません。

出向・外部の常駐社員のメール転送

メール転送は、メール偽装や大量メール送付の原因にもなります。今回のGmailの要件では、転送メールにはARCヘッダーが含まれていないと迷惑メールとなる可能性があります。

もしメールの受信数が多い社員が、出向先・外部の常駐先に大量メール転送しているなら、ARCヘッダーが追加できる仕組みが必要かもしれません。その仕組みが既にあるなら問題はないですが、ARCヘッダーが追加されるには、そもそもDKIMやDMARCの仕組みがある前提ですので、クラウドメールサービスでなければ、整備出来ていない場合がほとんどではないでしょうか。

そもそも出向・常駐社員に届いたメールを、単純に外部へ転送するのは情報漏洩や機密性の点でもリスクがあるといえますので、運用方法の再検討をしたほうが良いかもしれません。

↓PCトラブルなど社内IT環境にお困りなら↓

どうしても上手くいかない時は

インターネットで検索して色々な方法を試してみたけどうまくいかない…

とげおネットまで

お気軽にご相談ください!!

電話・メールフォームから

お問い合わせください!

▼ ▼ ▼

とげおネットでは

出張サポートにて

お力になれます!

インターネットで検索して色々な方法を試してみたけど上手くいかない場合はとげおネットまでお気軽にご相談ください。出張サポートにてお力になることが可能です。

まとめ

Gmailの今回の対策は、世界中のメール利用者に大きな影響を及ぼす可能性が高い施策となりそうです。これによる恩恵も多そうですが、導入直後にはメールの送達不能や迷惑メール化による混乱が出ることも予想されます。

自社のEメール運用と、受ける影響を早めに把握しておき、Eメールが原因によるコミュニケーションミスやビジネスの機会損失を最小限にするよう、準備と対策をぜひ進めてみましょう。

Eメール運用に関するご相談があれば、お気軽にとげおネットまでご連絡ください。